Contextualização:

Os recursos de VPN Site-to-Site permitem aos usuários comunicação e acessibilidade aos Serviços hospedados nos Virtuais Datacenters (sites) das Organizações envolvidas. O provedor escolhido para estabelecimento da VPN abordada neste artigo foi a AWS.

1) Conceitos iniciais:

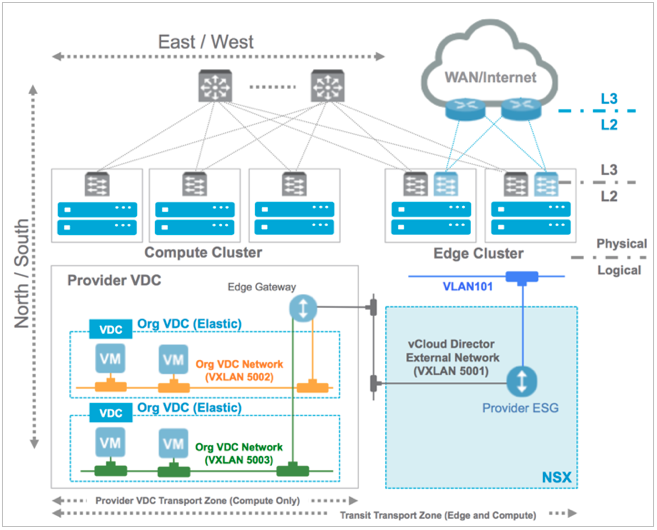

a) Edge Gateway: É o gateway de borda do Virtual Datacenter. Possui, dentre as várias funcionalidades, gerenciar as conexões válidas de entrada/saída de/para o Virtual Datacenter. Abaixo, imagem que apresenta, de maneira geral, como o Edge Gateway provê às Orgs e Virtuais Datacenters, a função de roteamento VLAN para VXLAN:

b) VPN: Rede privada virtual, do inglês Virtual Private Network, é uma rede de comunicações privada construída sobre uma rede de comunicações pública. O tráfego de dados é levado pela rede pública utilizando protocolos padrões.

2) Procedimentos:

IMPORTANTE: A implementação destes procedimentos é realizada no vCloud Director, na Seção Datacenters, logando na Org do órgão/entidade com usuário, senha e função apropriada. Em caso de dúvidas sobre como logar no VCD, consulte o artigo vCloud Director: Conceito, Acesso, Recursos Gerais e Layout.

2.1) PARTE 1 (LADO DATAPREV) – CRIAÇÃO DE VM E REDE ROTEADA

Para os testes de conectividade intersites (Site Dataprev e Site AWS), após a configuração da VPN, é necessário que, além das configurações de VPN, os sites envolvidos tenham máquinas virtuais acessíveis e redes roteadas ativas para uso exclusivo da VPN. Portanto é necessário realizar os seguintes passos prévios:

a) Criar uma Máquina Virtual no VCD, preferencialmente usar um template CentOS 7. Os procedimentos para criação de VM estão no artigo Criando vApps a partir do Catálogo.

b) Criar uma Rede Roteada no VCD. Os procedimentos para criação da Rede Roteada estão no artigo Criando Redes no Portal de Serviços (vCloud Director).

c) Associar a Rede Roteada ao vApp que hospedar a Máquina Virtual criada e CONECTAR A VM à referida rede. Os procedimentos estão no artigo Disponibilizando Redes nos vApps e conectando VMs.

d) Criar Regras de Firewall de entrada e saída da Rede Roteada reservada para uso das configurações da VPN no Virtual Datacenter na GovCloud. Os procedimentos de Criação de Regras de Firewall estão no artigo Criando Regras de Firewall e NAT. Segue o modelo de Regras a ser utilizado, devendo a Rede Roteada ser editada conforme o segmento escolhido:

2.2) PARTE 2 (LADO AWS) – CONFIGURANDO IPSEC VPN

a) Acesso à Console AWS: É necessário possuir uma conta válida junto à AWS para uso dos recursos de Nuvem Privada Virtual. O login é realizado nesta URL.

b) Criar uma Instância EC2 na Console AWS: Para fins de testes de conectividade da VPN, cujos procedimentos estão neste artigo.

c) Configurando a VPC:

-

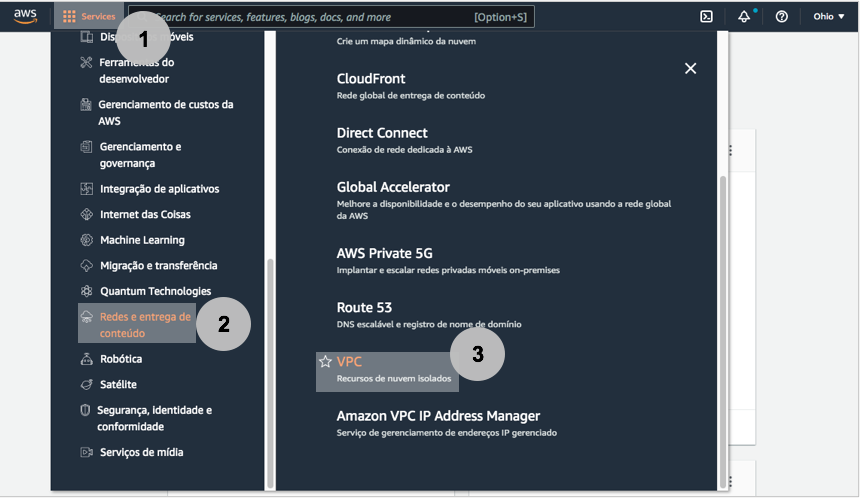

Na tela inicial da Console AWS, selecione (1) Menu Principal > (2) Redes e entrega de conteúdo:

-

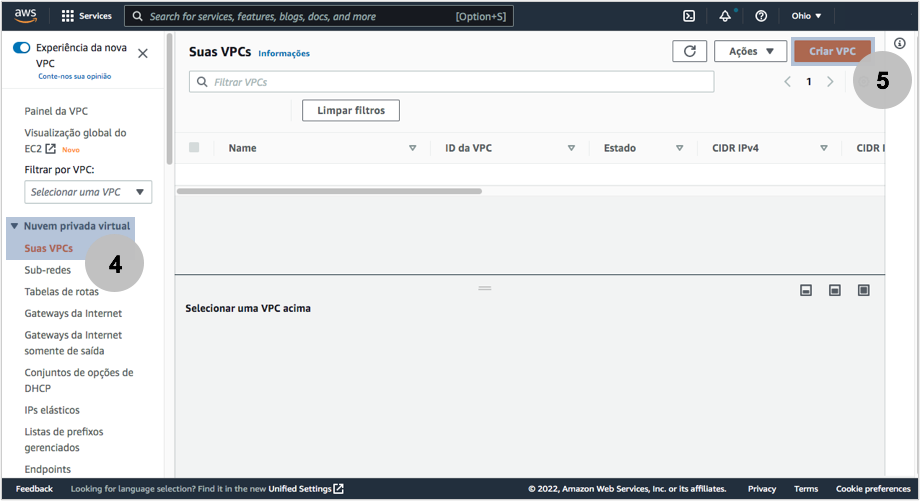

Selecione (4) Nuvem Privada Virtual > Suas VPCs e (5) Criar VPC:

-

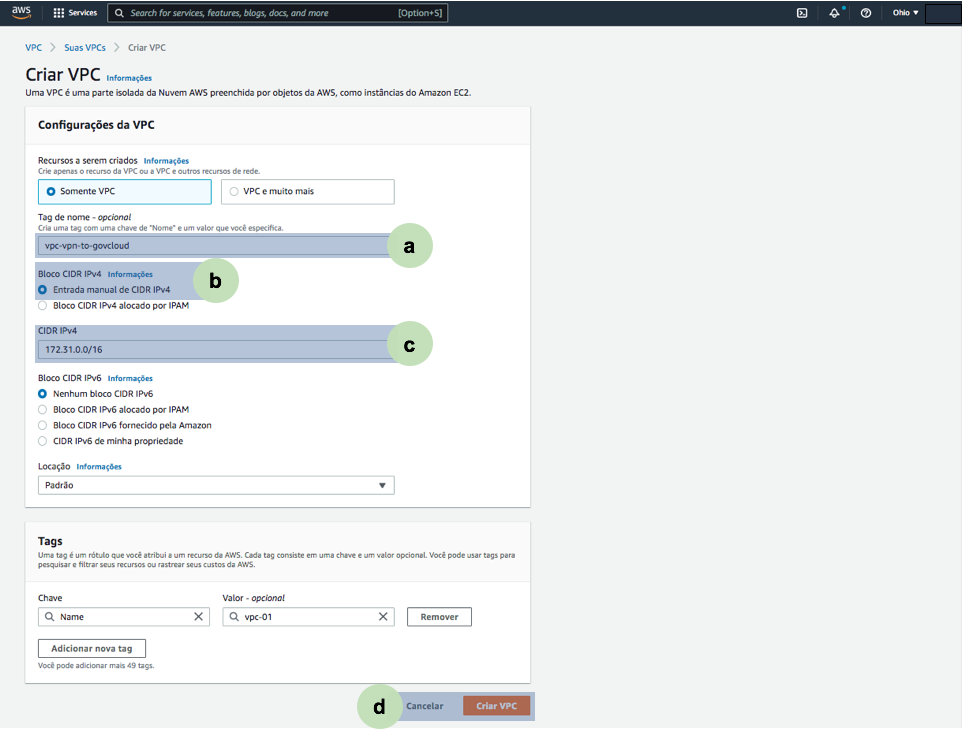

Em seguida, preencha os seguintes campos:

- (a) Selecione Somente VPC e informe um nome para a VPC (opcional);

- (b) Em Bloco CIDR IPv4, selecione Entrada manual de CIDR IPv4;

- (c) Em CIDR IPv4, informe o segmento de rede de endereços IP privados a serem utilizado pela VPC, que neste exemplo é 172.0.0.0/16;

- (d) As demais informações são default. Clique em Cancelar para descartar as alterações ou Criar VPC para finalizar o procedimento:

-

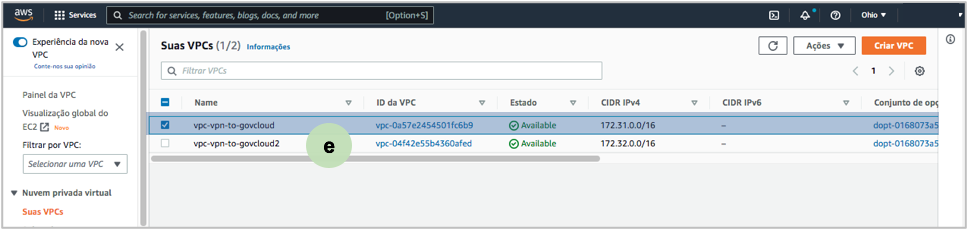

Em (e) Visualize o resultado desta configuração:

c) Configurando a VPG:

-

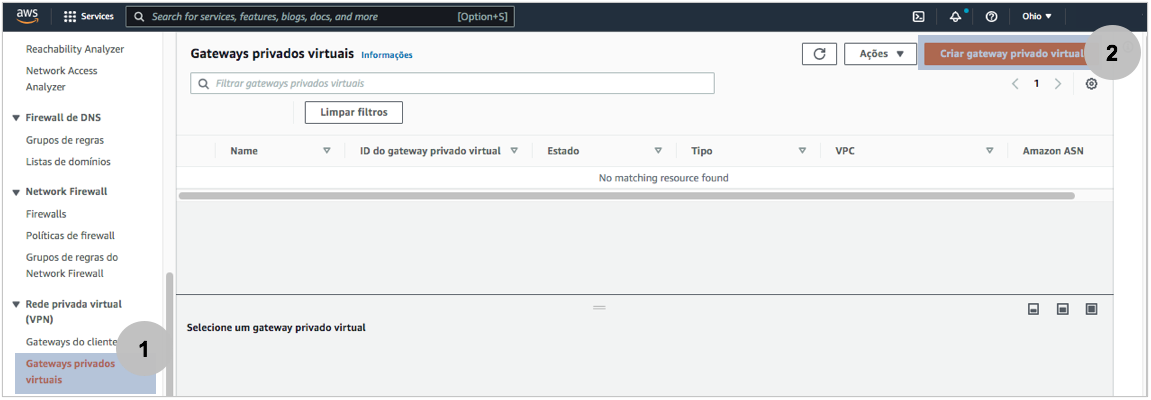

No Menu Lateral Esquerdo, selecione (1) Gateways privados virtuais > (2) Criar gateway privado virtual:

-

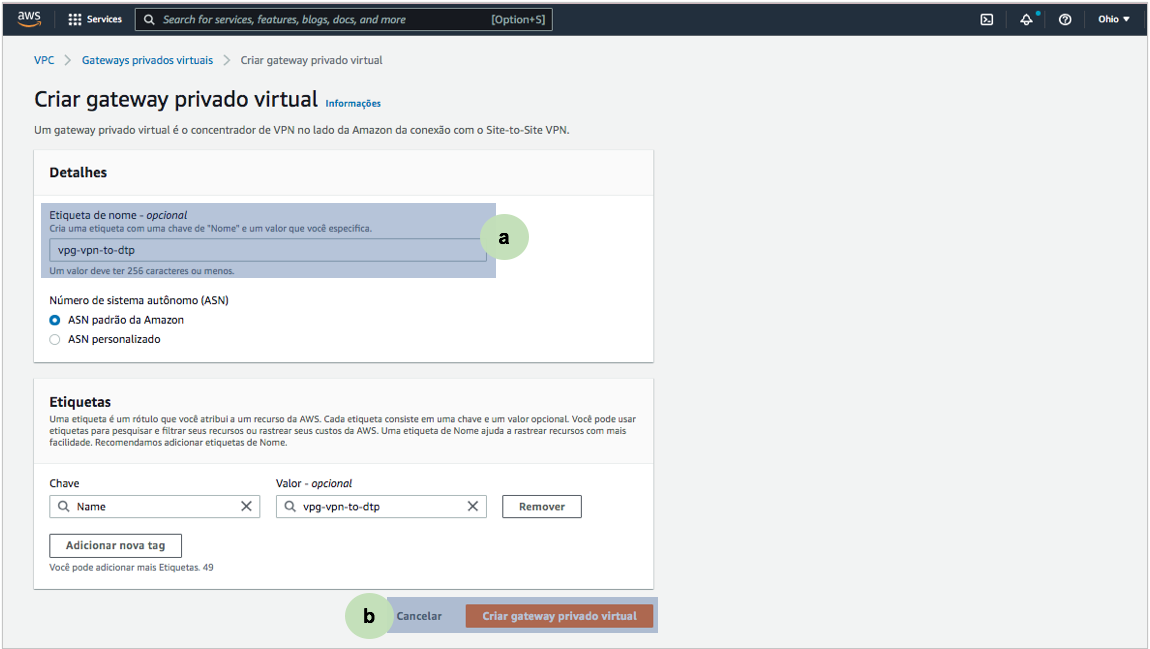

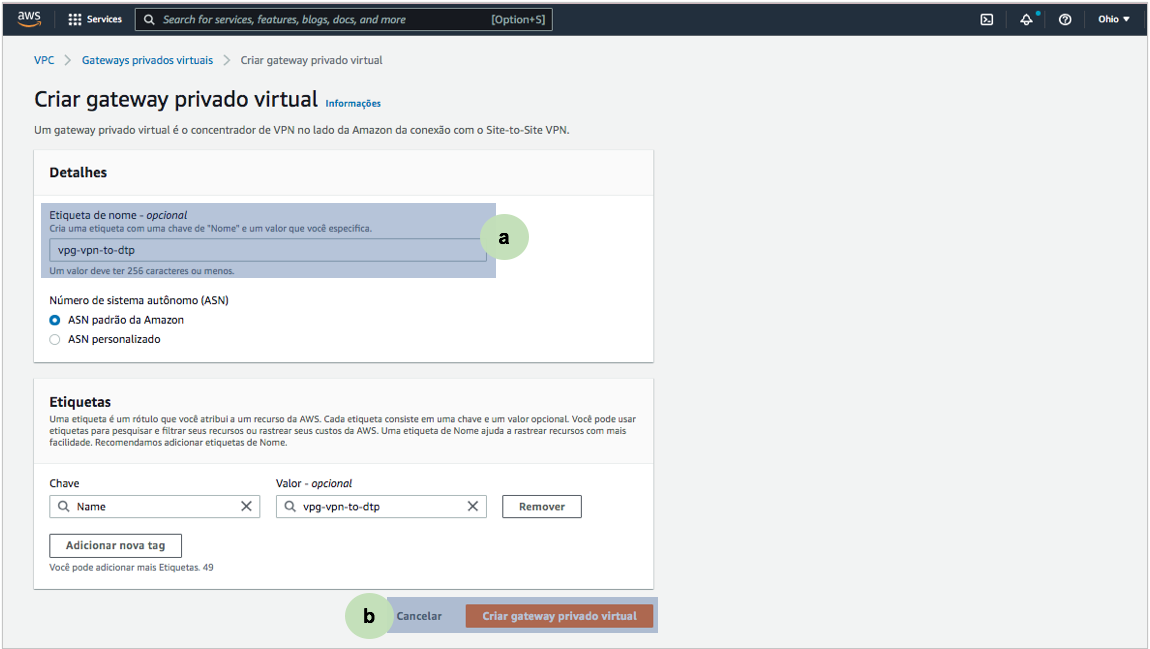

Em seguida, preencha os seguintes campos:

- (a) Informe um nome para a VPG (opcional). Neste caso o nome atribuído foi vpg-vpn-to-dtp;

- (b) As demais informações são default. Clique em Cancelar para descartar as alterações ou Criar VPG para finalizar o procedimento:

-

Em (c) Visualize o resultado desta configuração:

d) Anexando a VPG à VPC:

-

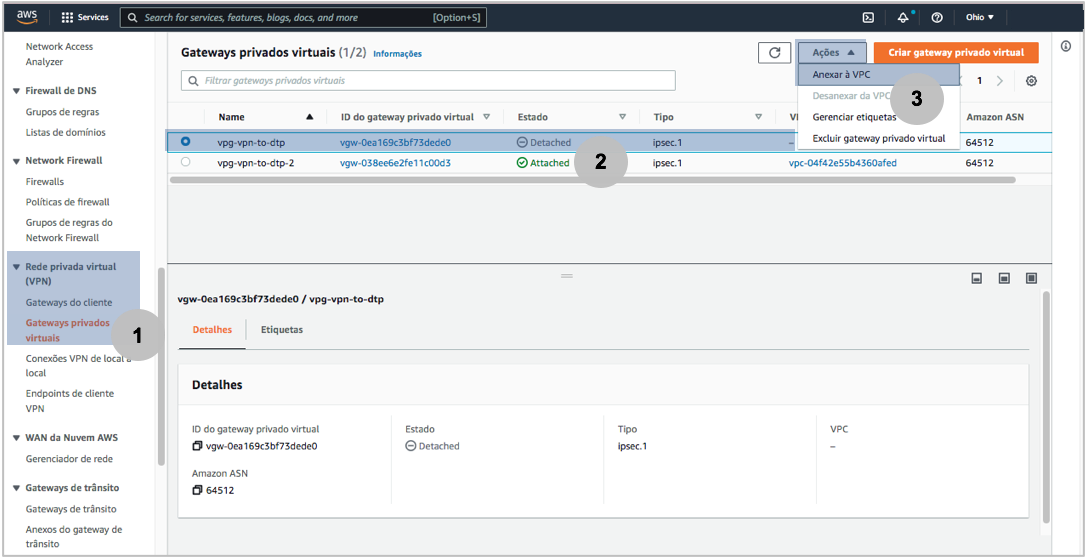

No Menu Lateral Esquerdo, selecione (1) Rede privada virtual (VPN) > Gateways privados virtuais, em (2) selecione a VPG correta e clique em (3) Ações > Anexar à VPC:

-

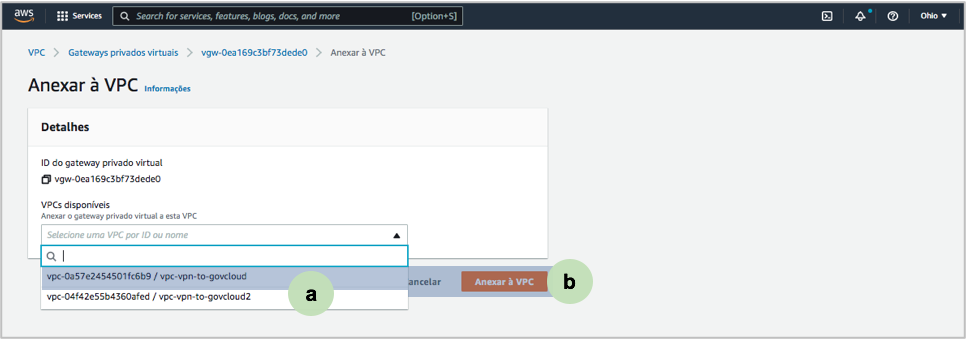

(a) Na nova tela, selecione a VPC que será anexada à VPG. OBSERVAÇÃO: A VPC será apresentada na lista com o ID da mesma e não com o nome. Para identificar o ID correto da VPC, caso não saiba, acesse Menu Lateral Esquerdo > Nuvem privada virtual > Suas VPCs. Encontre a informação na coluna ID da VPC;

-

(b) As demais informações são default. Clique em Cancelar para descartar as alterações ou Anexar à VPC para finalizar o procedimento:

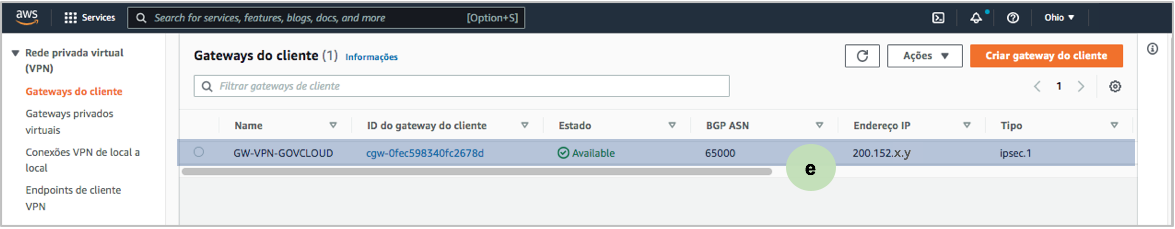

e) Configurando Gateway de Cliente:

-

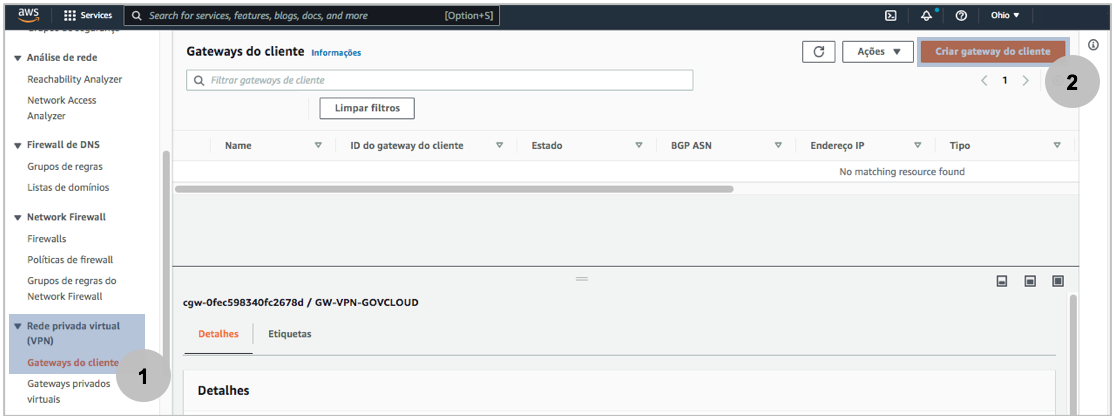

No Menu Lateral Esquerdo, selecione (1) Rede privada virtual (VPN) > Gateways do cliente e clique em (2) Criar gateway do cliente:

-

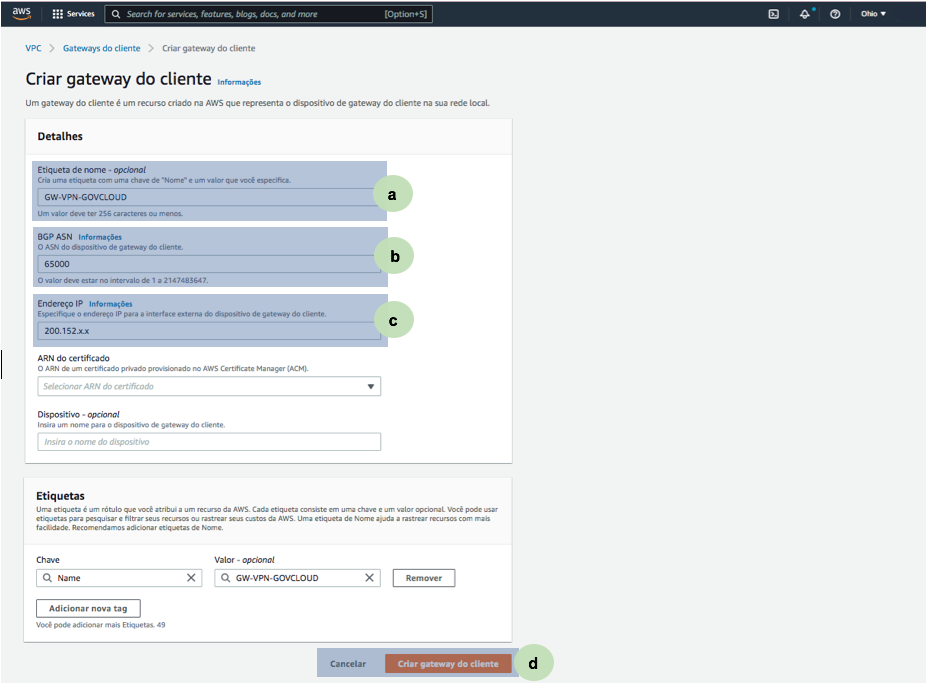

(a) Informe o do Gateway do cliente;

-

(b) Mantenha a porta TCP 65000 como padrão para as conexões;

-

(c) Informe o IP Válido do Virtual Datacenter na GovCloud;

-

(d) As demais informações são default. Clique em Cancelar para descartar as alterações ou Criar gateway do cliente para finalizar o procedimento:

-

Em (e) Visualize o resultado desta configuração:

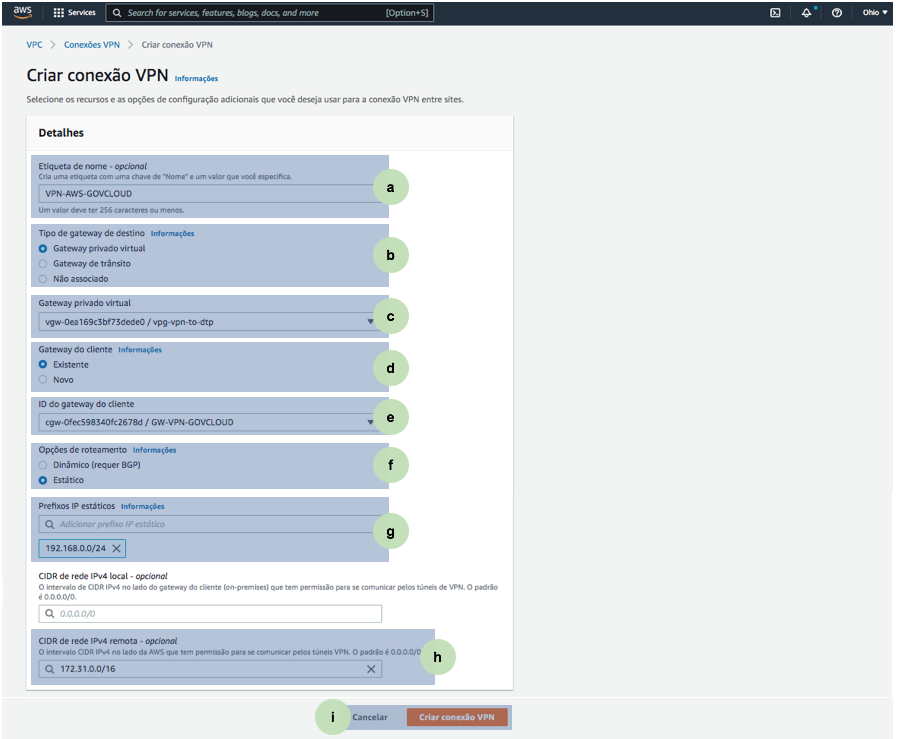

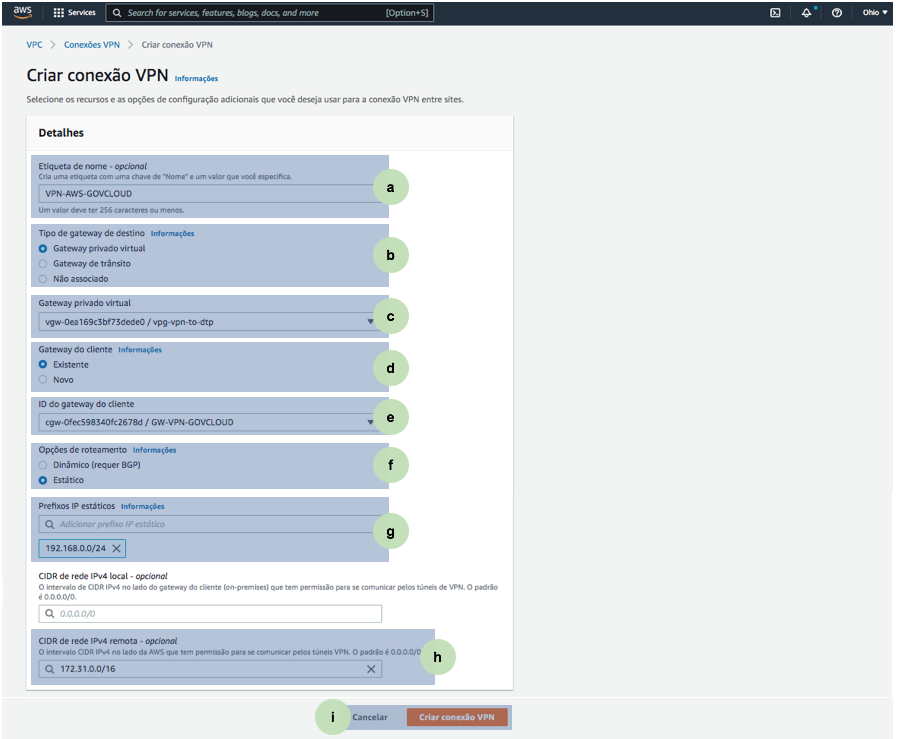

f) Configurando a Conexão VPN

-

No Menu Lateral Esquerdo, selecione (1) Rede privada virtual (VPN) > Conexões VPN de local a local e clique em (2) Criar conexão VPN:

-

(a) Informe o nome da Conexão VPN, que neste exemplo é VPN-AWS-GOVCLOUD;

-

(b) Em Tipo de gateway destino marque a opção Gateway privado virtual;

-

(c) Em Gateway privado virtual selecione o nome do VPG criado anteriormente, que neste exemplo, é vpg-vpn-to-dtp;

-

(d) Em Gateway do cliente marque Existente;

-

(e) Em ID do Gateway do cliente selecione o GW-VPN-GOVCLOUD criado anteriormente;

-

(f) Em Opções de roteamento marque Estático;

-

(g) Em Prefixos IP estáticos informe o bloco /24 definido na Rede Roteada da GovCloud, que neste exemplo é 192.168.0.0/24;

-

(h) Em CIDR de rede IPv4 remota – opcional informe o bloco /16 definido na Rede Roteada da AWS, que neste exemplo é 172.31.0.0/16;

-

(i) As demais informações são default. Role a página até o fim e clique em Cancelar para descartar as alterações ou Criar conexão VPN para finalizar o procedimento:

-

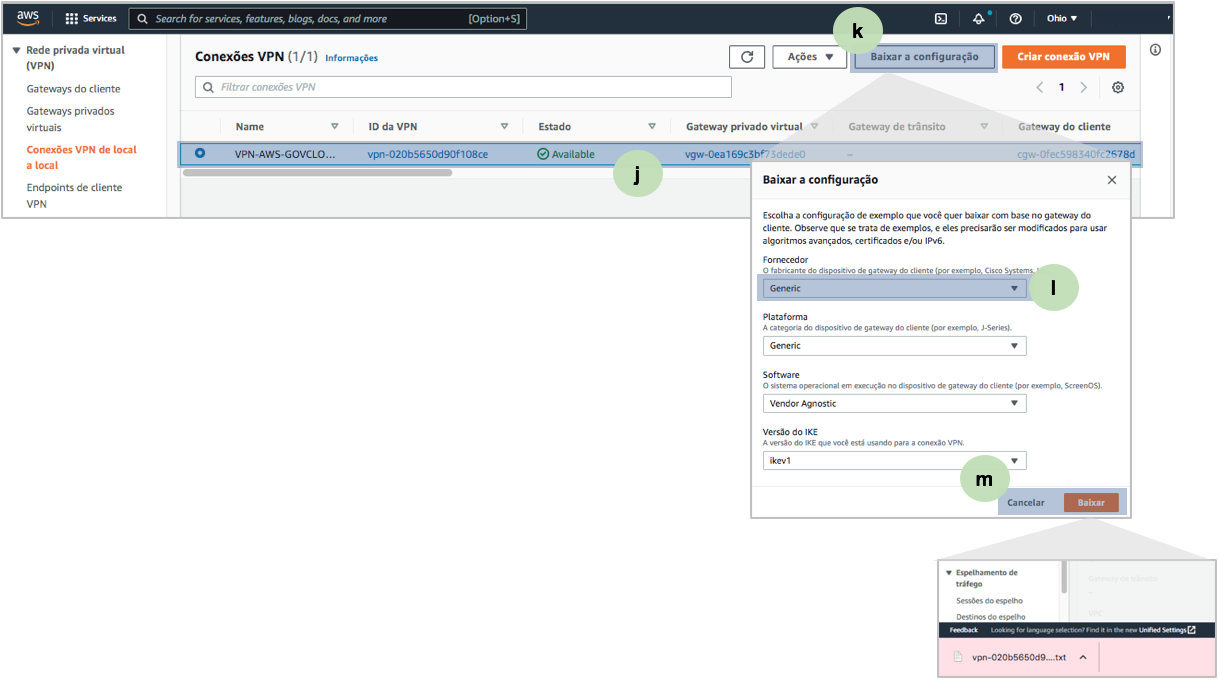

Em (j) Visualize o resultado desta configuração e selecione a Conexão VPN;

-

Em (k) Clique em Baixar as Configurações da referida Conexão VPN. O objetivo desta atividade é baixar um documento .txt com as configurações da Conexão VPN e assim, obter informação da Pre-Shared Key, que será utilizada para estabelecer a relação de confiança entre os dois sites participantes da VPN, isto é, DATAPREV e AWS. Essa chave é usada para configurar a VPN no lado da DATAPREV. Ao clicar em Baixar as Configurações uma nova tela é apresentada, sendo necessário selecionar as seguintes opções:

-

Em (l) Fornecedor, selecione a opção Generic e as demais informações serão automaticamente selecionadas. Mantenha as demais exatamente como ficarem;

-

Em (m) Clique em Cancelar para descartar as alterações ou Baixar para obter o documento, que será salvo em sua estação de trabalho (guarde-o, pois será usado nas configurações VPN do lado DATAPREV):

-

g) Propagação de Rotas

-

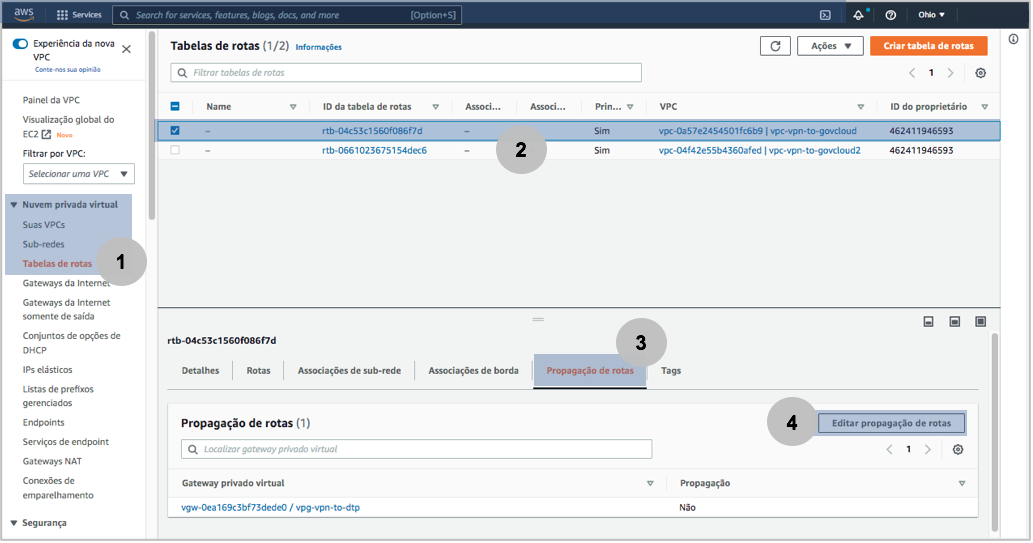

(1) No Menu Lateral Esquerdo, selecione (1) Nuvem privada virtual > Tabelas de rotas;

-

(2) Na Tabela de Rotas, selecionar a rota correspondente ao VPC configurado anteriormente, que neste exemplo é o vpc-vpn-to-govcloud;

-

(3) Selecione a aba Propagação de rotas;

-

(4) Selecione a opção Editar propagação de rotas:

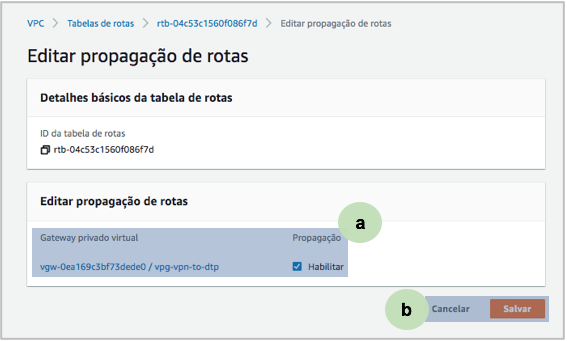

-

(a) Marque a opção Habilitar, abaixo de Propagação;

-

(b) Clique em Cancelar para descartar as alterações ou Salvar para finalizar o procedimento:

2.3) PARTE 3 (LADO DATAPREV) – CONFIGURANDO IPSEC VPN

a) Acessando o Portal de Serviços GovCloud VCloud Director: Os procedimentos para acesso ao VCD estão detalhados nos artigos abaixo:

b) Configurando a VPN IPSEC:

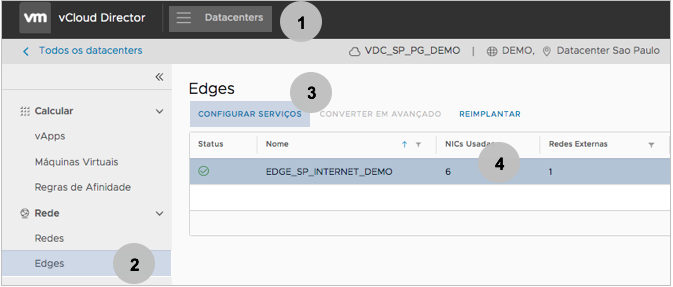

-

Em (1) Datacenters, selecione a opção (2) Rede > Edges e em seguida:

-

(3) Selecione o Edge Gateway;

-

(4) Clique em CONFIGURAR SERVIÇOS:

-

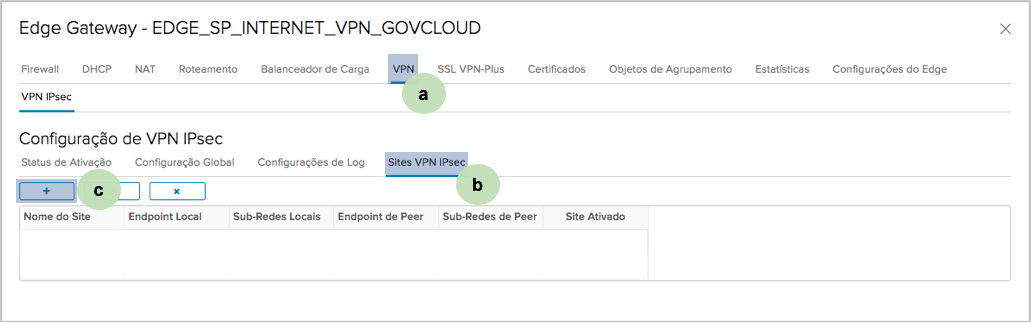

-

(a) Selecione a opção VPN;

-

(b) Selecione a opção Sites VPN IPsec;

-

(c) Selecione o botão + (mais) para adicionar um novo site:

-

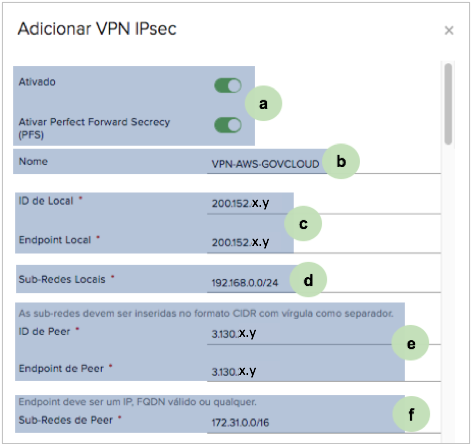

Neste ponto, abra o documento que foi baixado da Console AWS com as configurações de VPN. Procure a seção #3: Tunnel Interface Configuration e a partir dela, preeencha os seguintes dados na nova tela:

-

(a) Habilite as opções Ativado e Ativar Perfect Foward Secrecy (PFS);

-

(b) Informe um Nome para o novo site no lado DATAPREV;

-

(c) Informe nos campos ID de Local e Endpoint Local o IP do Edge Gateway da Org na GovCloud, que no .txt é encontrado no campo Customer Gateway;

-

(d) Em Subredes locais, informe o segmento de rede roteada reservado no lado da DATAPREV, para uso da VPN. Ao longo deste exemplo, foi usado o 192.168.0.0/24;

-

(e) Em ID de Peer e Endpoint de Peer, informe o IP do Gateway na AWS, que no .txt é encontrado no campo Virtual Private Gateway;

-

(f) Em Subredes do Peer, informe o segmento de rede roteada reservado no lado da AWS, para uso da VPN. Ao longo deste exemplo, foi usado o 172.31.0.0/16. Por ora, visualize estas informações:

-

-

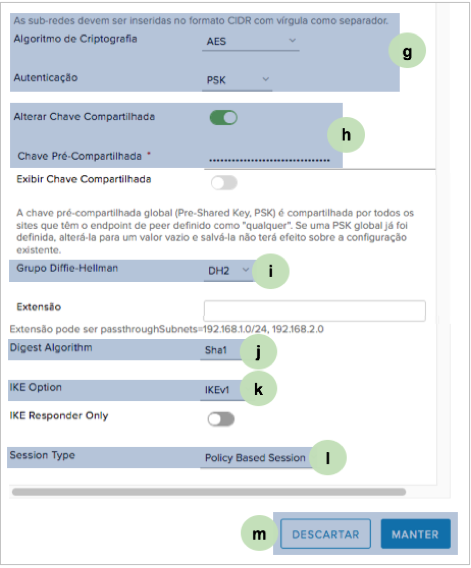

Desça a barra de rolagem e continue preenchendo a mesma tela com as demais informações:

-

(g) Em Algoritmo de Criptografia informe AES e em Autenticação, informe PSK;

-

(h) Habilite a opção Alterar Chave Compartilhada e no campo Chave Pré-Compartilhada informe a chave que consta no campo Pre-Shared Key do .txt;

-

(i) Em Grupo Diffie-Hellman, informe DH2;

-

(j) Em Digest Algorithm, informe SHA1;

-

(k) Em IKE Option, informe IKEv1;

-

(l) Em Session Type, informe Police Based Session;

-

(m) Clique em Descartar para cancelar as alterações ou Manter para finalizar o procedimento:

-

3) VERIFICANDO A CONEXÃO VPN – TÚNEIS UP:

-

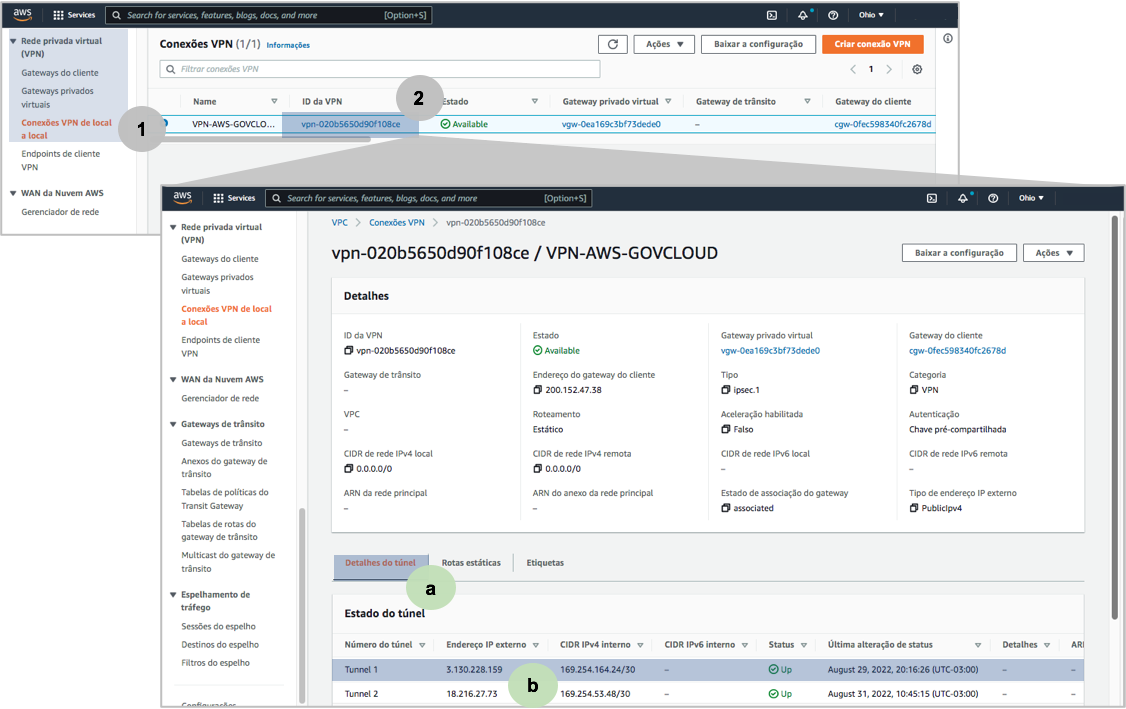

Retomando a Console AWS, acesse a opções Redes e entrega de conteúdo > VPC. Caso não se recorde do procedimento, retorne ao item 2.2, alínea a), deste artigo. Em seguida, acesse no menu lateral esquerdo a opção (1) Rede privada virtual (VPN) > Conexões VPN de local a local. Identifique a conexão VPN configurada, que neste exemplo, é VPN-AWS-GOVCLOUD e clique sob o (2) ID da VPN:

-

(a) Na nova tela, desça a barra de rolagem e selecione a aba Detalhes do túnel

-

(b) Em Estado do túnel, observe o túnel configurado devidamente ativado (UP), mostrando que a VPN está pronta para uso:

-

4) PONTOS DE ATENÇÃO:

A AWS, por padrão, trabalha com Alta Disponibilidade nas conexões VPN. Portanto, ao invés de um túnel para tráfego via VPN, são usados dois. O referido provedor exige que, mesmo para testes, sejam configurados os dois túneis. Caso um dos túneis não seja configurado, a AWS pode bloquear a conta root gestora dos recursos. Para configurar o segundo túnel, após os passos acima, usados para configurar o primeiro, é necessário repetir as seguintes etapas:

-

LADO DATAPREV (PARTE I):

-

Criar uma nova Rede Roteada. Procedimentos referenciados no subitem 2.1 deste artigo. Os procedimentos podem ser consultados no subitem 2.1, alínea a).

-

-

LADO AWS:

-

Criar novas VPC e VPG, e anexar àquela, a esta. Procedimentos descritos no subitem 2.2, alíneas b), c) e d) deste artigo;

-

Propagar rotas. Procedimentos descritos no subitem 3.1, alínea g).

-

-

LADO DATAPREV (PARTE II):

-

Criar um novo Site VPN IPSEC, usando criteriosamente:

-

A nova Rede Roteada reservada no lado da DATAPREV, pois o VCD não permite criar um novo Site VPN IPSEC com a mesma Rede Roteada de outro site já cadastrado;

-

A mesma rede roteada já reservada para uso da VPN no lado da AWS;

-

Cada túnel na Conexão VPN na AWS possui um IP válido próprio usado pelo Gateway. Portanto, é preciso utilizar o IP Válido (Endereço de IP Externo) que foi reservado automaticamente para o segundo túnel (ver item 4 deste artigo para identificar o local certo de consultar os túneis e informações dos mesmos).

-

-

5) CONSIDERAÇÕES FINAIS:

Após todos os procedimentos acima, executados na ordem orientada, os dois túneis estarão ativos e prontos para uso. Em todos os lados, tanto AWS, quanto DATAPREV, é importante ter servidores para Testar a conexão VPN. No lado da DATAPREV, os procedimentos para criar servidores estão referenciados no subitem 2.1, alínea a). No lado da AWS, os procedimentos estão neste artigo.