Pré-requisito para compreensão deste artigo:

Ter conhecimentos gerais do vCloud Director e de Virtual Datacenter. Para mais informações, consultar o Guia do portal do tenant.

Contextualização:

Os Virtuais Datacenters são protegidos pelos Edges Gateways que, por intermédio de Endereços IPs válidos, permitem aos serviços hospedados estabelecerem conexões tanto de entrada, quanto de saída relativas a serviços externos. Os IPs válidos são faixas de endereçamento de IPs públicos, contudo, os serviços hospedados nos Virtuais Datacenters respondem internamente por faixas de endereçamentos de IP privados.

Desta forma, a conectividade será estabelecida sempre que as requisições de/para o Virtual Datacenter envolvendo serviços externos tenham liberação do tráfego pretendido nas Regras de Firewall e tradução deste endereço público (IP válido) para o endereço IP privado do serviço requisitado, nas Regras NAT, proporcionando conexões seguras.

Portanto, não é suficiente, para conectividades com o mundo externo ao Virtual Datacenter as regras de Firewall, é necessário criar Regras de Firewall e NAT.

Neste artigo serão abordados, a partir de uma VM hospedada no Virtual Datacenter, Regras de Firewall e NAT de entrada e saída de/para o Virtual Datacenter na GovCloud. Utilizaremos dois cenários, o primeiro, permite que a VM hospedada no VDC se conecte a recursos na Internet, representando o tráfego de saída do VDC. O segundo, permite que a partir de uma Estação de Trabalho conectada à Internet, a mesma VM do VDC seja acessada, via SSH Client, representando o tráfego de entrada.

1) CONECTIVIDADE DE SAÍDA DO VIRTUAL DATACENTER – VM ACESSANDO A INTERNET:

1.1) CRIANDO REGRAS DE FIREWALL:

-

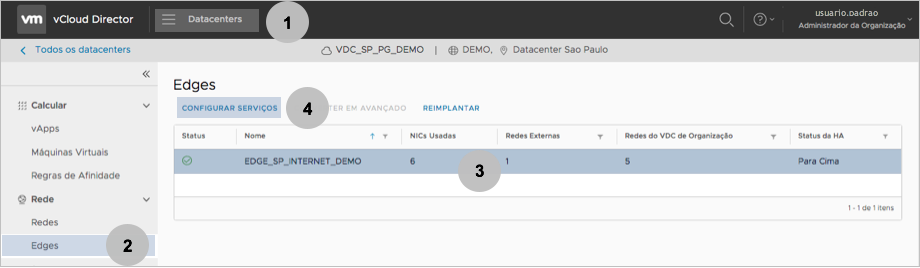

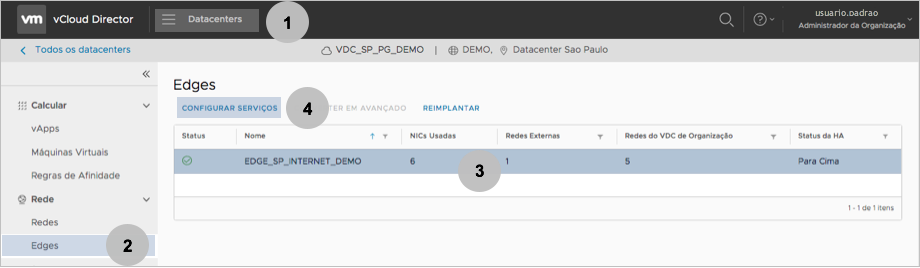

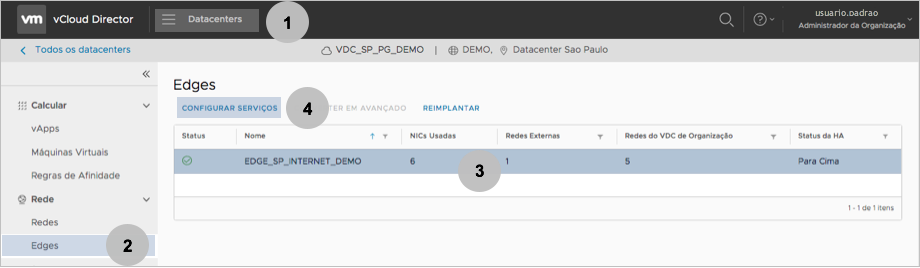

Em (1) Datacenters, selecione a opção (2) Rede > Edges e em seguida:

-

(3) Selecione o Edge Gateway;

-

(4) Clique em CONFIGURAR SERVIÇOS:

-

-

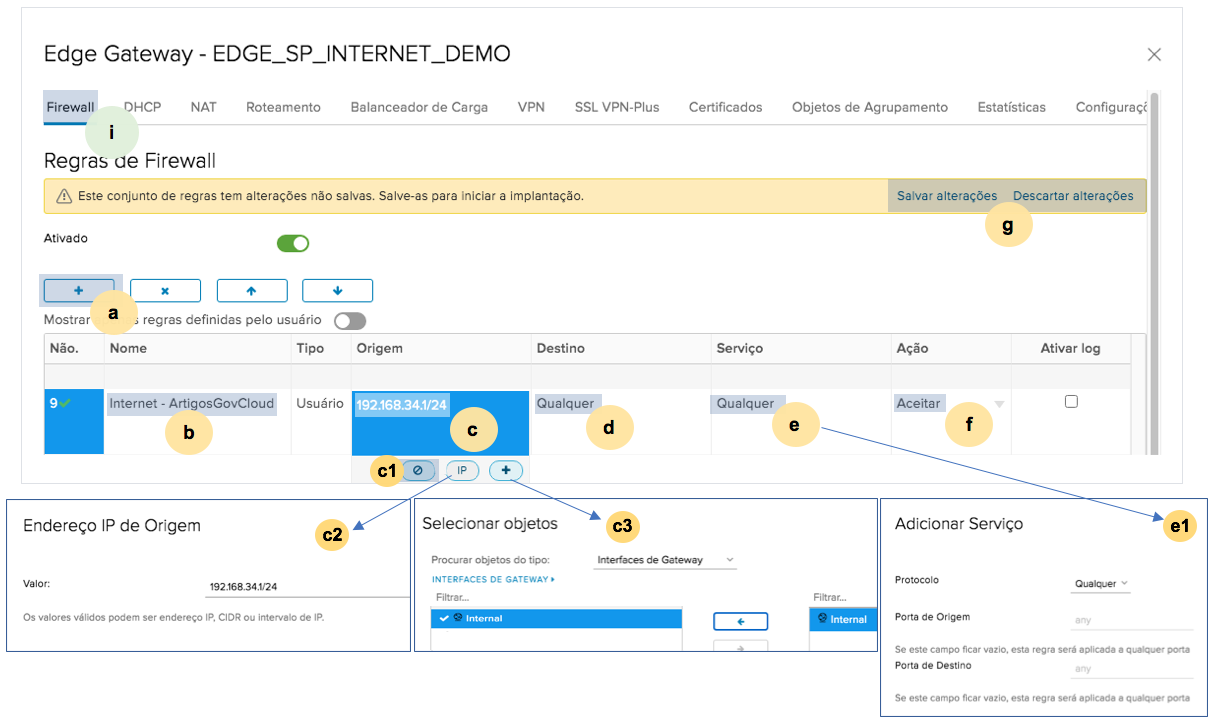

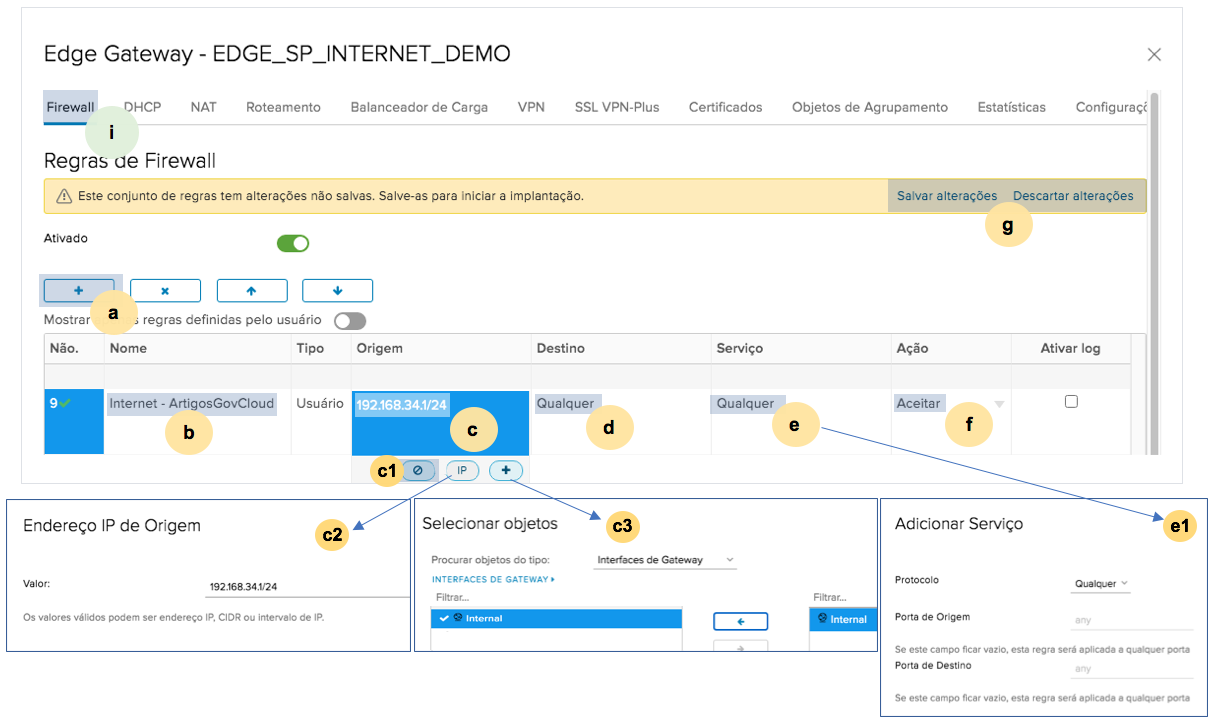

Em (i) Firewall, selecione a opção (a) + (Nova Regra) e em seguida:

-

(b) Informe uma legenda para a Regra de Firewall;

-

(c) Informe o IP ou conjunto de IPs de origem, sendo que: Em (c1) É possível inativar um ou mais IPs da regra (caso seja necessário algum evento para ativá-los depois, por exemplo); Em c2 É informado o IP ou conjunto de IP de origem; Em c3 é possível informar o objeto de firewall origem;

-

(d) Informe o IP ou conjunto de IPs de destino, seguindo a mesma linha de raciocício detalhada no item anterior (c);

-

(e) Informe o Serviço a ser acessado. Em (e1) são informados protocolo, que neste exemplo foi usado Qualquer mas poderia ser TCP, Porta de Origem e Porta de Destino;

-

(f) As demais informações permanecem inalteradas. Caso seja necessário, clique em DESCARTAR ALTERAÇÕES para interromper a operação. Para concluir a operação, clique em SALVAR ALTERAÇÕES:

-

-

As configurações realizadas podem ser visualizadas na mesma tela após o salvamento, utilizando a barra de rolagem, caso necessário;

1.2) CRIANDO REGRAS DE SNAT:

-

Em (1) Datacenters, selecione a opção (2) Rede > Edges e em seguida:

-

(3) Selecione o Edge Gateway;

-

(4) Clique em CONFIGURAR SERVIÇOS:

-

-

Em (i) NAT, selecione a opção (a) + REGRA DE SNAT:

-

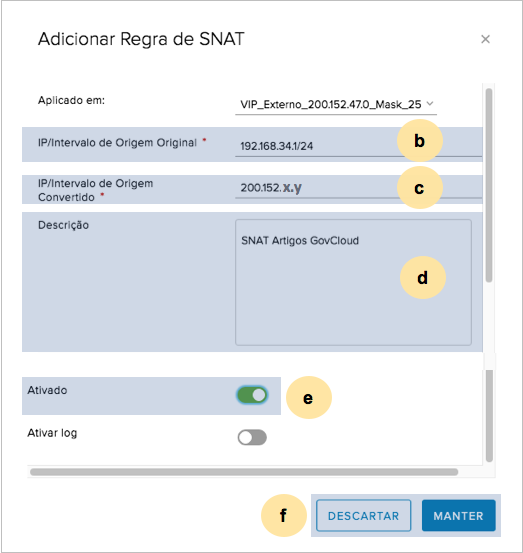

Na tela seguinte, informe:

-

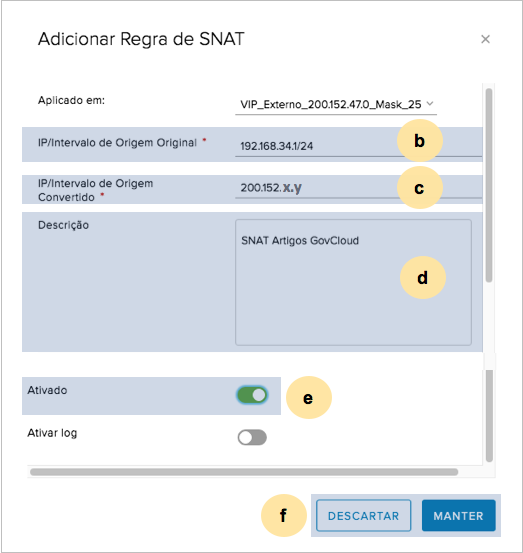

(b) Em IP/Intervalo de Origem Original, informe o endereço IP/segmento de rede que precisa ser convertido. Avalie que, por se tratar de uma regra “de saída”, o intuito é converter o Endereço IP da VM/Segmento de Rede da qual a VM faz parte para o IP Válido do Edge Gateway, permitindo assim, a saída para a internet;

-

(c) Em IP/Intervalo Convertido, informe o endereço IP/segmento de rede para o qual o Intervalo de Origem será convertido, neste caso, o Intervalo Convertido é o IP válido do Edge Gateway;

-

(d) Informe uma descrição que faça referência à Regra de NAT a ser criada;

-

(e) Ative a Regra de SNAT;

-

(f) As demais informações permanecem inalteradas. Caso seja necessário, clique em DESCARTAR para interromper a operação. Para concluir a operação, clique em MANTER:

-

-

Após salvamento, em (g), confira na tela principal de configuração das Regras de NAT o resultado destas configurações:

1.3) TESTANDO O ACESSO DA MÁQUINA À INTERNET:

-

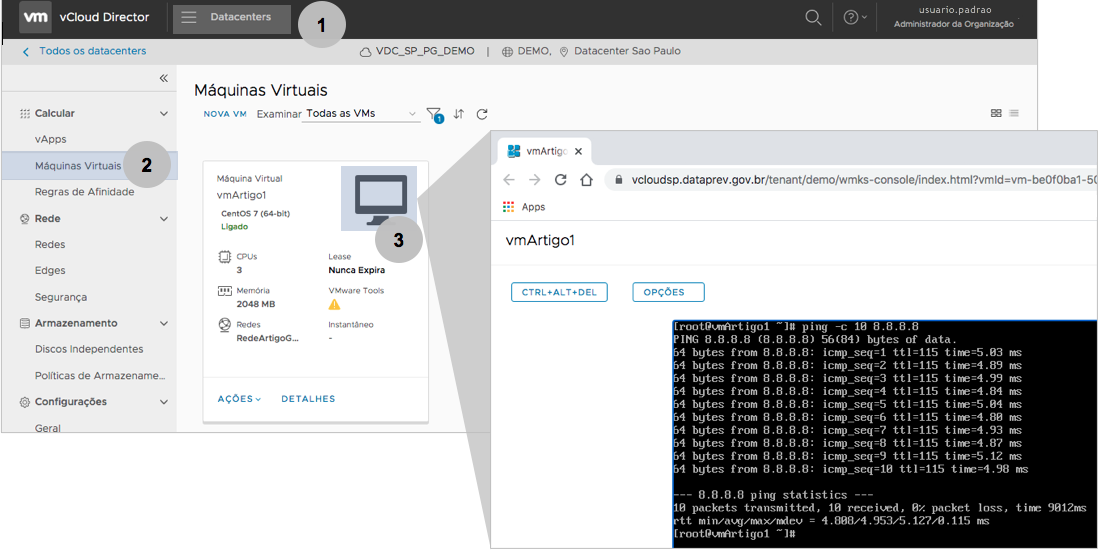

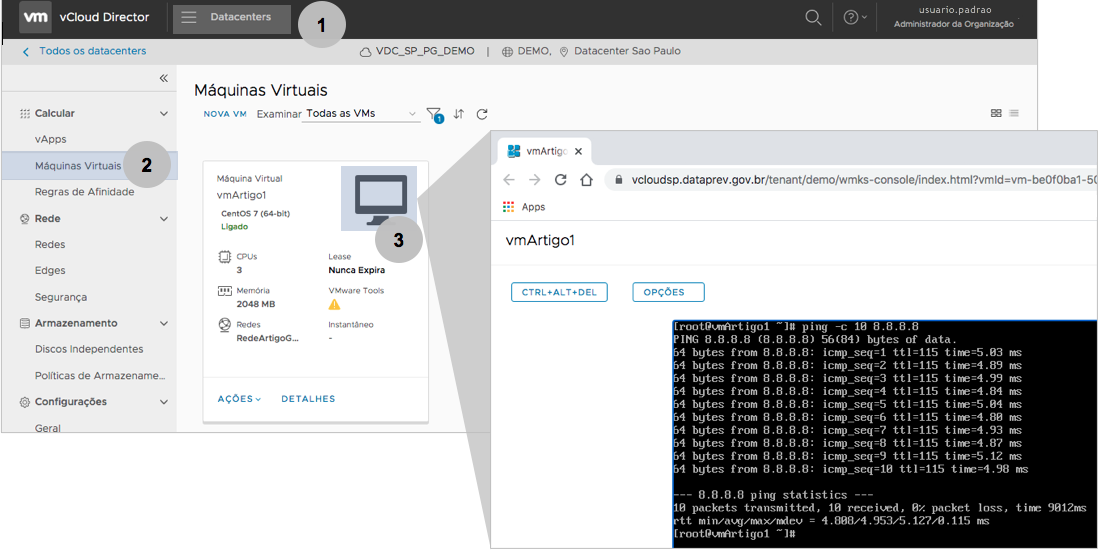

Em (1) Datacenters, selecione a opção (2) Calcular – Máquinas Virtuais e em seguida:

-

(3) Clique na imagem de Monitor no card da VM;

-

(4) Será apresentada nova tela, um terminal (prompt), em que após devidamente logado na VM, o Administrador da Org pode realizar o teste de PING para evidenciar que, após a configuração das Regras de Firewall e NAT, a conectividade foi estabelecida:

-

2) CONECTIVIDADE DE ENTRADA NO VIRTUAL DATACENTER – VM ACESSADA A PARTIR DA INTERNET:

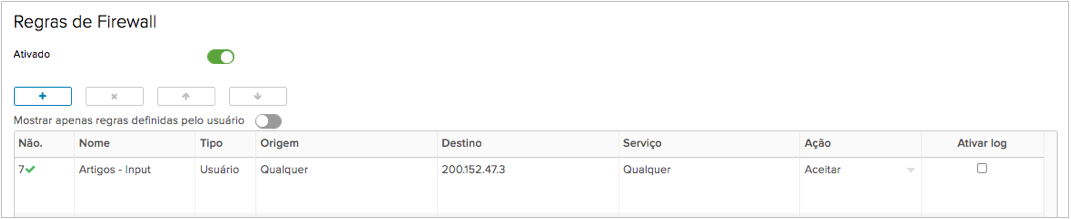

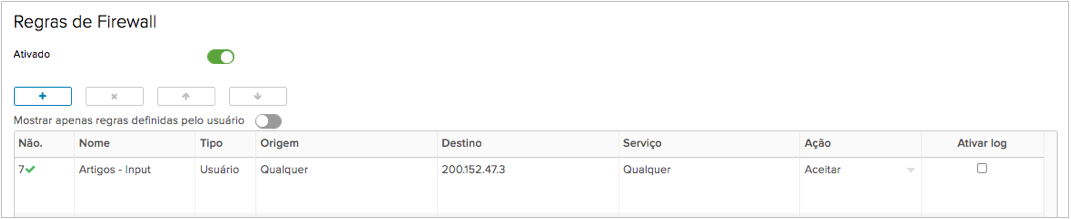

2.1) CRIANDO REGRAS DE FIREWALL:

Os procedimentos operacionais para criação de Regras de Firewall de Entrada são iguais aos citados no subitem 1.2 deste artigo. Contudo, a diferença são as origens e destinos: Enquanto na REGRA DE SAÍDA explicada anteriormemte, a origem é um serviço, rede ou máquina hospedada no VCD e o destino, o IP do Edge Gateway, na REGRA DE ENTRADA abaixo, a origem é sempre um serviço, rede ou máquina hospedada fora do VDC, e o destino, o IP do Edge Gateway:

2.2) CRIANDO REGRAS DE DNAT:

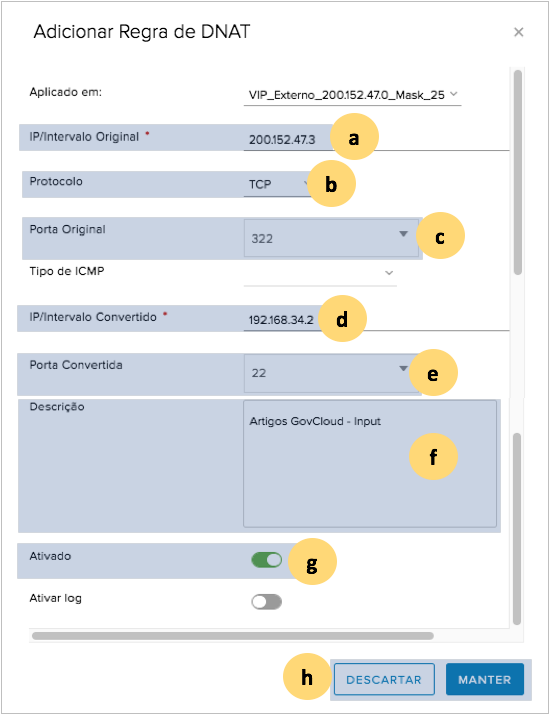

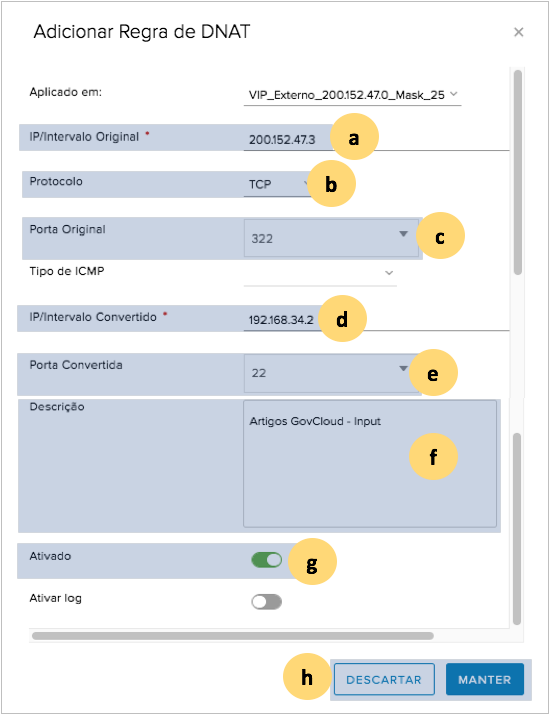

Os procedimentos operacionais para criação de Regras de DNAT (Entrada) são similares aos citados no subitem 1.2 deste artigo, portanto, em caso de dúvidas sobre como acessar estes recursos, consulte o referido subitem. Contudo, ao invés de selecionar a opção +SNAT, basta selecionar a opção (1) +DNAT e preencher os devidos campos. Avalie:

-

Na tela Adicionar Regra, informe:

-

(a) Em IP/Intervalo de Origem Original, informe o endereço IP/segmento de rede que precisa ser convertido. Avalie que, por se tratar de uma regra “de entrada”, o intuito é converter o IP Válido do Edge Gateway, que recepciona as requisições de entrada ao VDC, para o Endereço IP da VM/Serviço que atenderá na requisição dentro do VDC (Neste caso, o serviço SSH, na TCP 22);

-

(b) Em Protocolo, neste exemplo, foi selecionado TCP;

-

(c) Em Porta Original, informe a porta da requisição de origem, que neste caso pode ser fictícia, apenas para mascarar a porta destino da requisição. Neste exemplo foi selecionada a 322;

-

(d) Em IP/Intervalo Convertido, informe o endereço IP do Serviço que atenderá as requisições externas ao VDC;

-

(e) Em Porta Convertida, informe a porta que corresponde ao serviço a ser acessado dentro do VDC;

-

(f) Informe uma descrição que faça referência à Regra de DNAT a ser criada;

-

(g) Ative a Regra de DNAT;

-

(h) As demais informações permanecem inalteradas. Caso seja necessário, clique em DESCARTAR para interromper a operação. Para concluir a operação, clique em MANTER:

-

-

Após salvamento, em (i), confira na tela principal de configuração das Regras de NAT o resultado destas configurações:

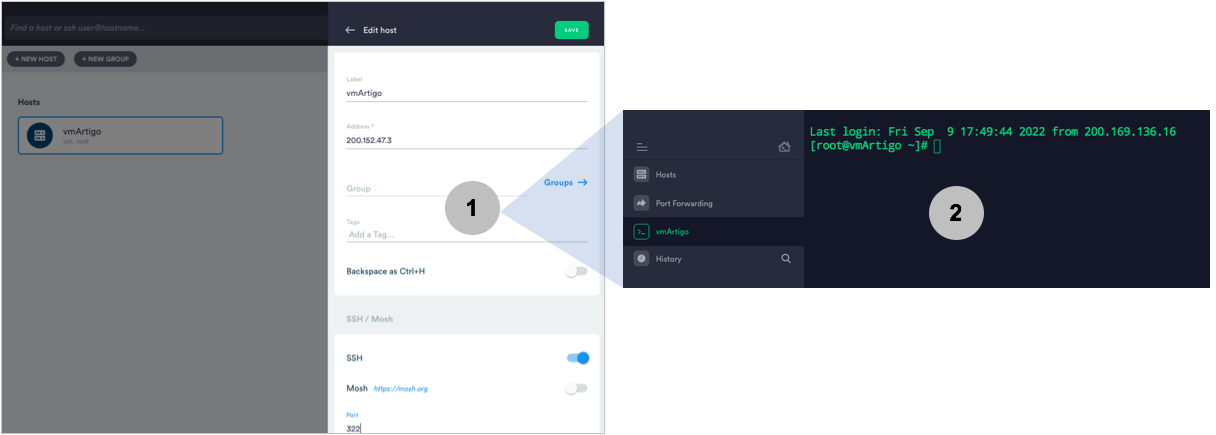

3) TESTANDO O ACESSO DA MÁQUINA VIA SSH, A PARTIR DA INTERNET:

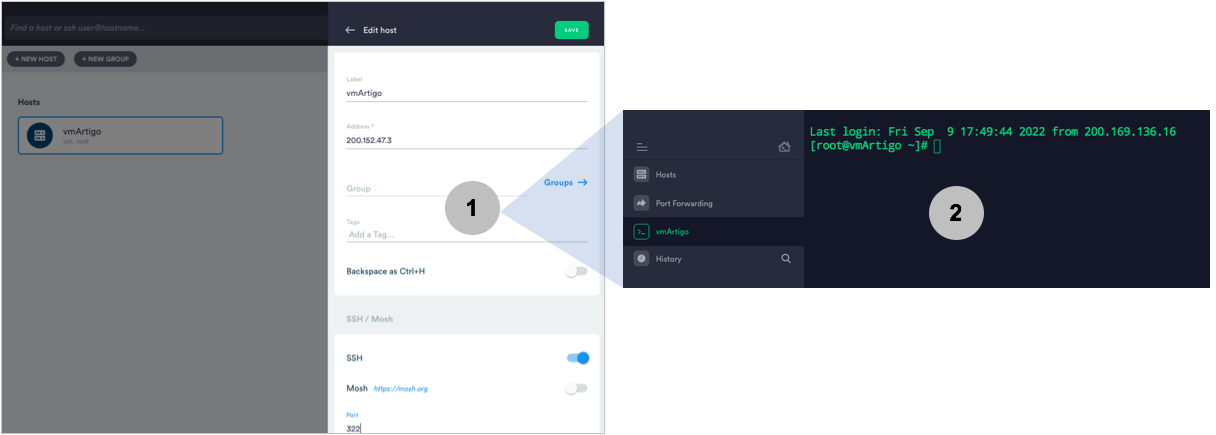

Em um client instalado em sua estação de trabalho, previamente conectada à internet, teste a conexão, tendo como destino o IP Válido do Edge e a porta TCP 322 (1) e observe a conectividade estabelecida (2):